Статья последний раз была обновлена 02.07.2024

Информация из этой статьи может быть использована как во благо, для выявления уязвимостей и устранения их, так и во зло. Очень надеюсь, что вы находитесь именно на светлой стороне.

Работа этих программ рассмотрена в Kali Linux, поэтому, возможно, вас заинтересует статья DDoS-атака сайта с помощью Kali Linux.

WordPress завоевал заслуженную популярность. Каждый день запускается огромное количество новых сайтов на этом движке. Быстрее самого WordPress распространяются только дыры в скриптах, поскольку эти дыры могут быть не только в коде движка, но и в любом из огромного количества его плагинов и даже в темах. Именно уязвимости в плагинах WordPress мы и будем искать в этой статье.

WordPress Security Scanner

Или просто WPScanner — это очень мощный сканер WordPress. Вот главные его достоинства:

- показывает полный список плагинов и среди них выделяет уязвимые;

- может проводить сканирование на наличие уязвимых тем;

- актуальная база;

- анализирует файл robots.txt;

- показывает информацию о версии WordPress, о текущей теме, об ответах сервера и пр.

Сама программа называется wpscan и в Kali она стоит по умолчанию.

Прежде всего, обновим базы. Это делается так:

wpscan --update

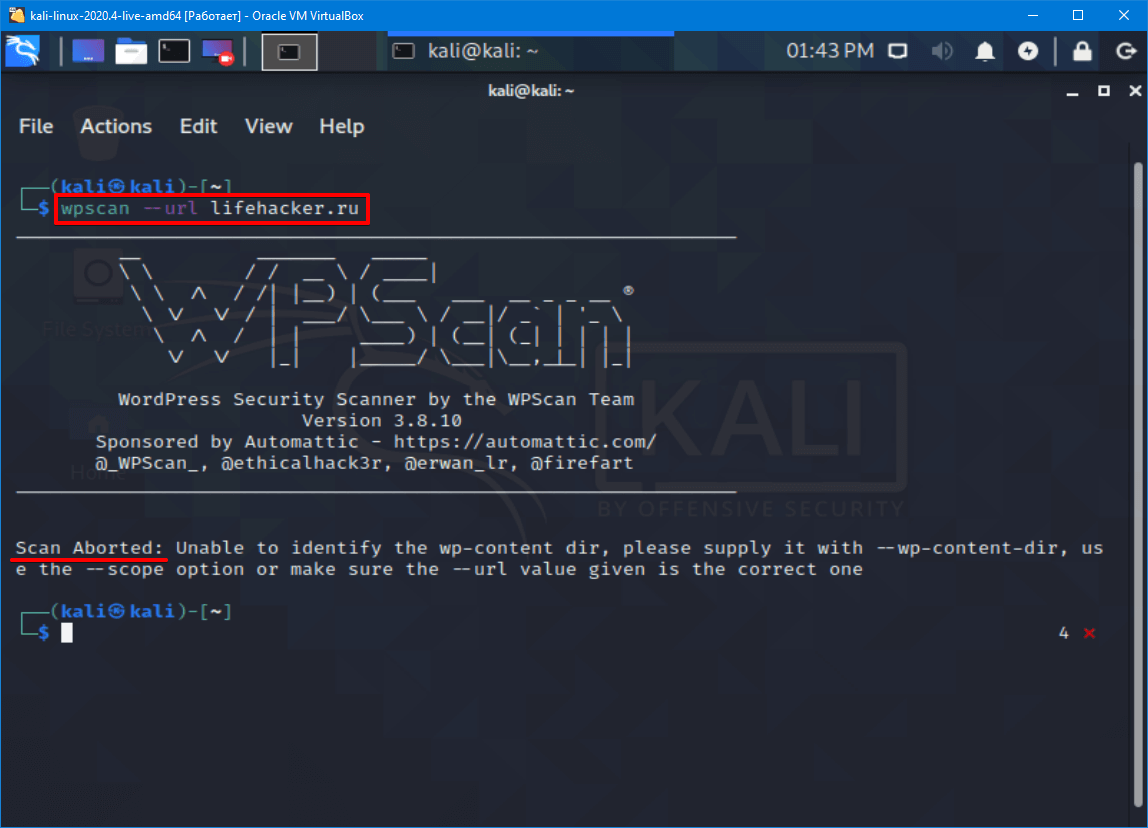

Попробуем простейший пример.

Не вышло, ибо этот сайт использует нестандартное расположение каталога /wp-content/, он вынесен в cdn-поддомен.

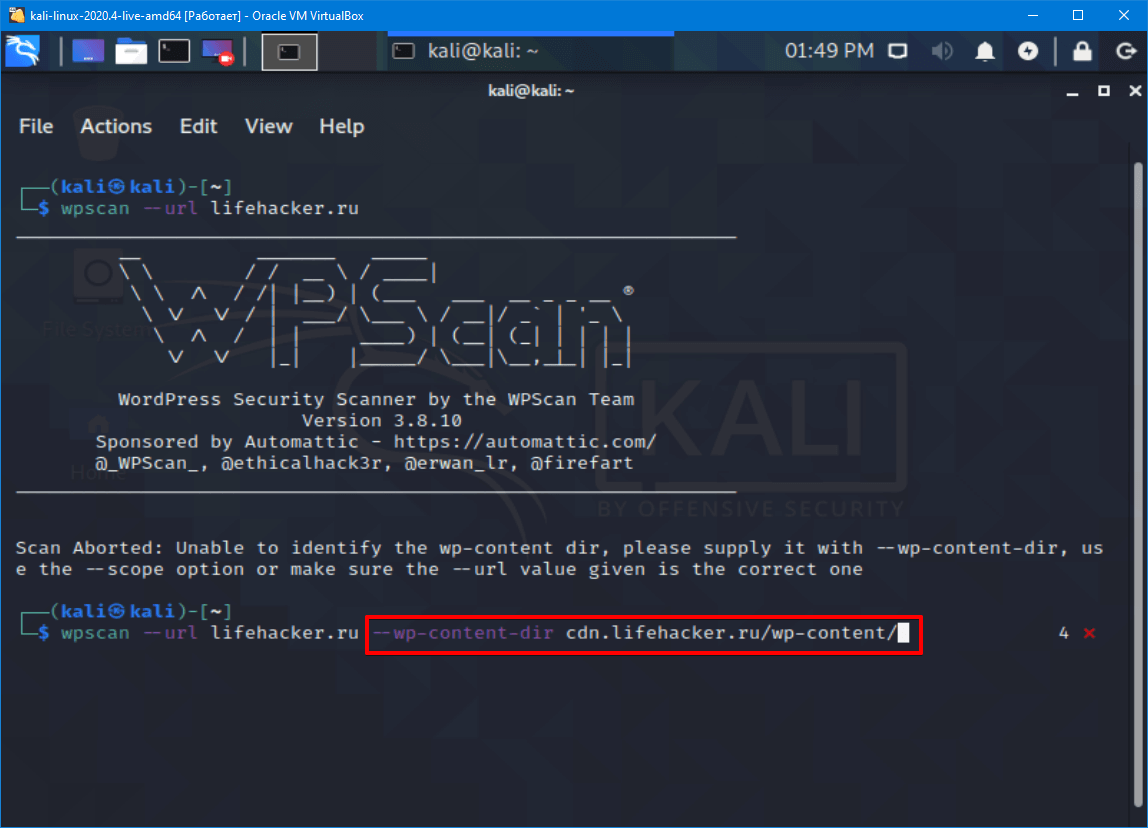

Через ключ —wp-content-dir задаем «правильное» расположение этого каталога. И все получается.

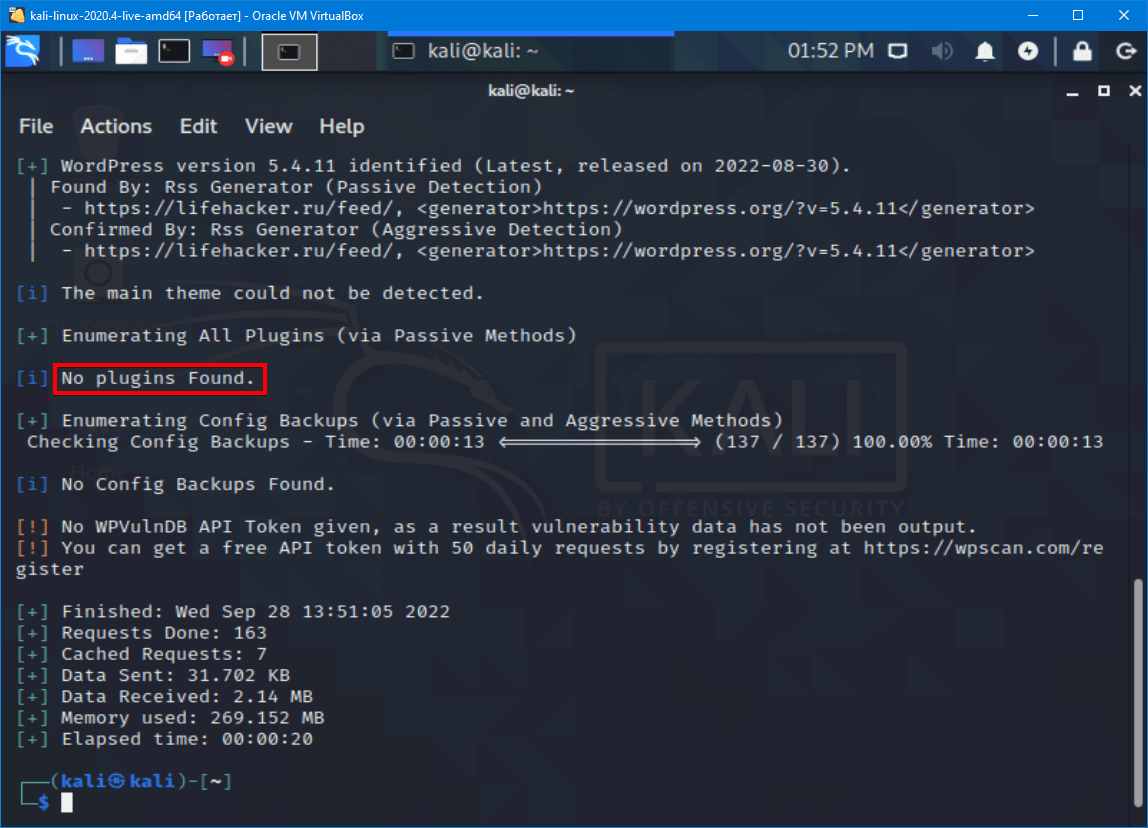

Правда информации мы получаем не много, так как у серьезных сайтов все это дополнительно прикрыто. Будьте готовы к таким вещам.

Теперь опишу и другие ключи.

Ключи WordPress Security Scanner

Такие базовые ключи, как —update, —url и —wp-content-dir вам уже известны.

—force или -f — принуждает wpscan не проверять, работает ли удаленный сайт на WordPress (проще говоря, даже если целевой сайт не на WordPress, сканирование все равно продолжается).

—enumerate или -e {ОПЦИИ} — перечень опций, разделенных запятой. После этого ключа можно использовать следующие опции:

- u — получить имена пользователей с id от 1 до 10;

wpscan --url {САЙТ} -e u1-10 - p — сканировать на популярные плагины;

wpscan --url {САЙТ} -e p - vp — сканирование только на плагины, про которые известно, что они уязвимые;

wpscan --url {САЙТ} -e vp - ap — все установленные плагины, что может занять много времени;

wpscan --url {САЙТ} -e ap - t — сканировать на популярные темы;

wpscan --url {САЙТ} -e t - vt — сканирование только на темы, про которые известно, что они уязвимые;

wpscan --url {САЙТ} -e vt - at — все установленные темы, что может занять много времени.

wpscan --url {САЙТ} -e at

Можно использовать по несколько ключей, например -e vp,vt, осуществит сканирование уязвимых сразу плагинов и тем. Если ключи не заданы, то по умолчанию используется набор аналогичный этому -e vt,tt,u,vp.

Это неполный список ключей, там еще много интересных, но редко применяемых ключей. Свое знакомство вы можете продолжить набрав команду:

wpscan --help

А теперь подсказка начинающему

мамкиному хакеруинженеру по безопасности! Чтобы узнать какую CMS использует сайт, можно воспользоваться абсолютно бесплатным сервисом BuiltWith. Сайты на WP он распознает на раз.

Plecost

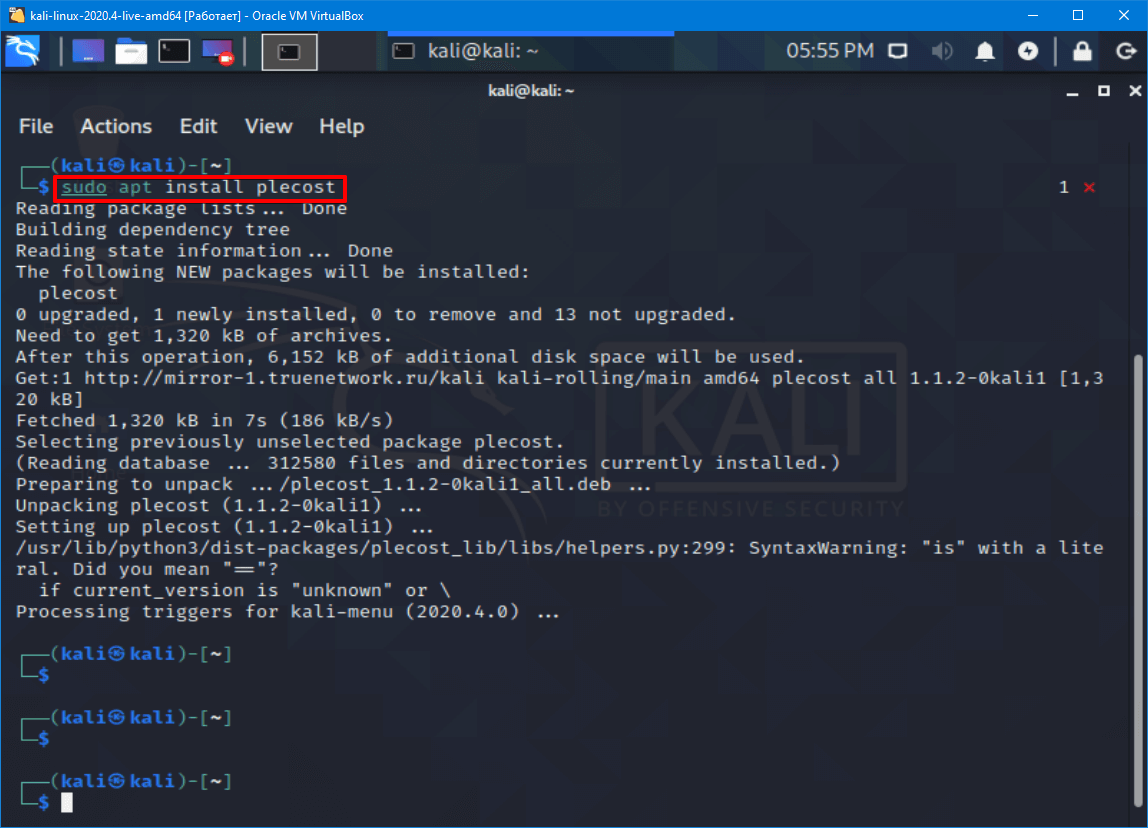

Вторая программа также сканирует WordPress на наличие уязвимых плагинов. У меня в виртуалке с Kali LiveCD ее не было, поэтому потребовалось установить.

Не знаю почему, но мою виртуалку, а вместе с ней и windows-машину откровенно положил ключ —update-cve, так что будьте осторожны с вводом этого ключа. Тем не менее, прежде всего необходимо обновить базу данных уязвимостей и список плагинов с известными уязвимостями:

plecost --update-cve

plecost --update-plugins

Теперь взглянем на этот список, у меня их 458:

plecost --show-plugins

Сканируется сайт командой:

plecost -nb {САЙТ}

Справедливости ради надо сказать, что plecost достаточно глючная утилита, которую я упоминаю ради кругозора. Проект стабильно не развивается. У некоторых пользователей и в разных системах срабатывает избирательно, или с определенным набором ключей. Не рекомендую.

- Изменяем файл hosts автоматически при старте виртуальной машины Hyper-V с сайтом - 23.01.2026

- Настраиваем плагин Clearfy для WordPress - 05.06.2025

- Поднимаем веб-сервер на Ubuntu - 16.09.2024